Es ist wichtig, dass Sie Ihr Ubuntu-Server von Angriffen schützen! Nach der Installation eines Ubuntu-Servers können Sie die folgenden Konfigurationen vornehmen, damit Sie sicher unterwegs sind!

- SSH-Port ändern

- fail2ban

SSH-Port ändern

Standardmäßig wird für eine SSH-Verbindung der Port 22 verwendet. Sollte ein Ubuntu-Server mit dem Port an das Internet angeschlossen werden. Können Sie in der Log-Datei von SSH schnell feststellen, dass es nach wenigen Minuten schon einige fehlgeschlagene Anmeldeversuche gab.

Damit wir unsere SSH-Verbindung sicherer gestalten können, empfehle ich, der standardmäßige Port 22 abzuändern, dies können Sie wie folgt umsetzten.

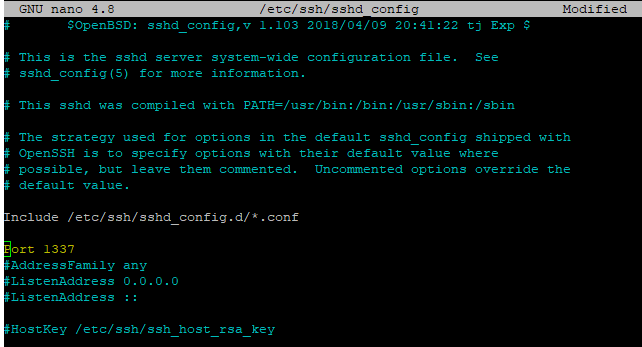

Wir öffnen die SSHD-Config Datei mit einem Editor, ich verwende hierfür Nano:

sudo nano /etc/ssh/sshd_configJetzt können wir die auskommentierte Zeile 15 wieder aktivieren, und der Port 22 entsprechend nach unseren Wünschen anpassen, hier empfehle ich einen Port zwischen 30000 und 65000 zu wählen:

Speichern Sie die Änderung und verlassen Sie der Nano Editor wieder.

Jetzt müssen wir noch der SSH-Dienst neu starten, damit die Änderung aktiv wird, dies können Sie mit dem folgenden Befehl umsetzten:

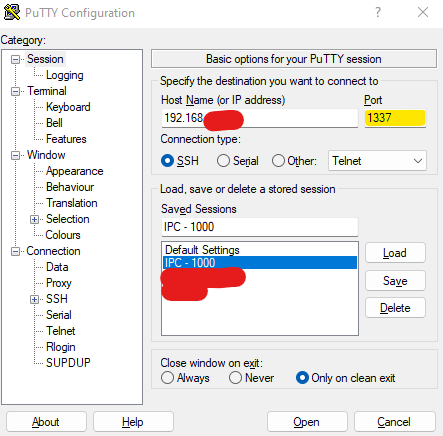

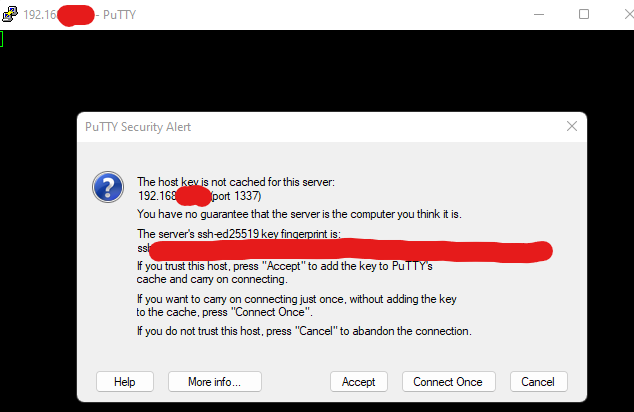

sudo service ssh restartDie aktuelle Verbindung wird nach Änderung des SSH-Ports nicht geschlossen, melden Sie sich neu an. Sie werden feststellen, dass ab jetzt der neue Port (bei mir 1337) verwendet werden muss.

Klicken Sie jetzt noch auf accept und Sie sind wieder, mit Ihrem Ubuntu-Server verbunden.

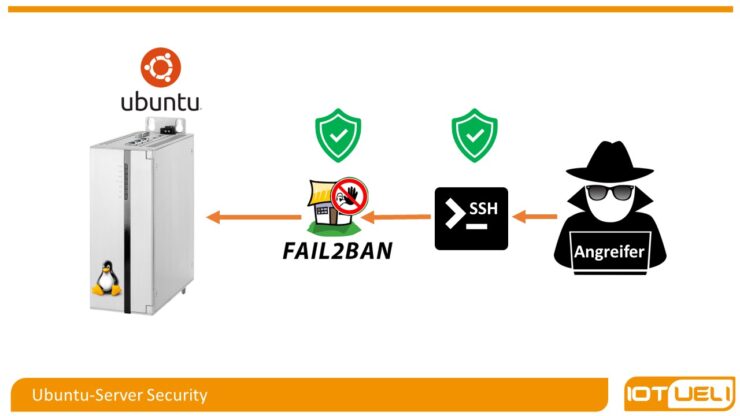

fail2ban

Fail2ban schützt Ihr Ubuntu-Server von Brute-Force-Attacken und anderen automatisierten Angriffen, indem es die Dienstprotokolle auf bösartige Aktivitäten überwacht. Alle Einträge, die mit den Mustern übereinstimmen, werden gezählt, und wenn ihre Anzahl einen bestimmten vordefinierten Schwellenwert erreicht, sperrt Fail2ban die angreifende IP-Adresse über die Systemfirewall für eine bestimmte Zeit. Nach Ablauf der Sperrfrist wird die IP-Adresse aus der Sperrliste entfernt.

Installation

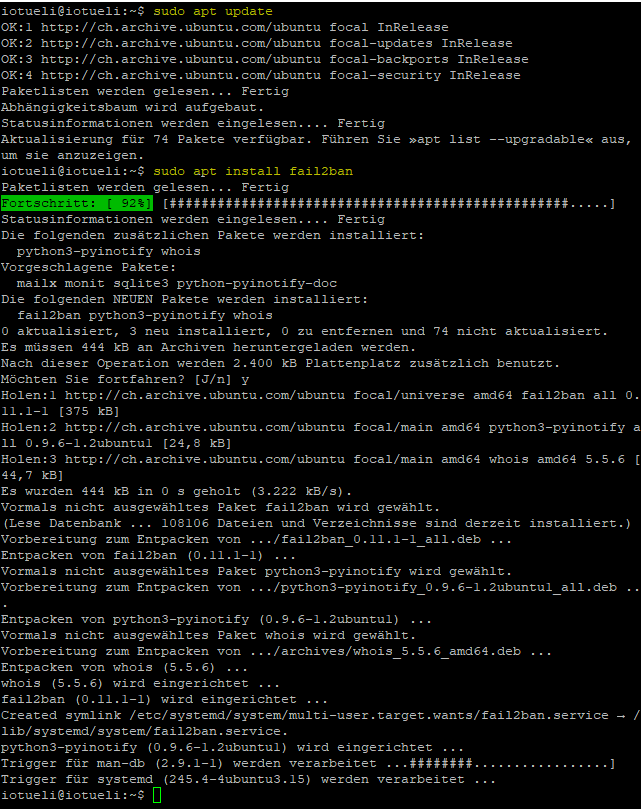

Zuerst müssen wir unser Ubuntu-Server updaten und fail2ban installieren, führen Sie die folgende befehle aus:

sudo apt update

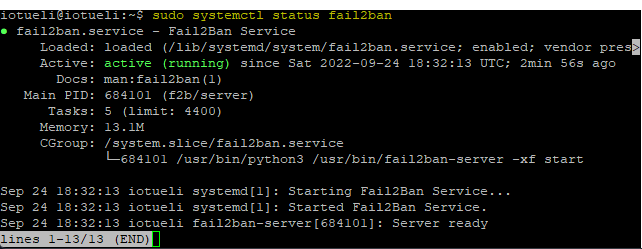

sudo apt install fail2banDamit fail2ban bei einem Neustart auch automatisch mit startet, führen wir folgenden Befehl aus:

sudo systemctl status fail2banKonfiguration

Ab jetzt können wir mit der eigentlichen Konfiguration von fail2ban beginnen, ich werde hier drei wichtige Einstellungen konfigurieren, natürlich sind weitere Konfigurationen möglich.

Jetzt müssen wir die Datei jail.conf kopieren und neu unter jail.local abspeichern:

sudo cp /etc/fail2ban/jail.{conf,local}Jetzt können wir die jail.local Datei dementsprechend nach unseren Bedürfnissen konfigurieren, hierfür öffnen wir die Datei jail.local mit einem beliebigen Editor.

sudo nano /etc/fail2ban/jail.localWir springen jetzt zum Punkt [DEFAULT] und passen die Einstellungen entsprechend unserem Bedürfnisse an.

Die Werte der Optionen bantime, findtime und maxretry definieren wir die Sperrzeit und die Sperrbedingungen.

| bantime | bantime ist die Dauer, für die die IP gesperrt ist. Wenn kein Suffix angegeben ist, wird der Wert standardmäßig auf Sekunden gesetzt. Standardmäßig ist der Wert für bantime auf 10 Minuten festgelegt. Ich empfehle hier die bantime zu verlängern! |

| findtime | findtime ist die Dauer zwischen der Anzahl der Fehlversuche, bevor eine Sperre verhängt wird. Wenn Fail2ban z. B. so eingestellt ist, dass eine IP nach fünf Fehlversuchen (maxretry, siehe unten) gesperrt wird, müssen diese Fehlversuche innerhalb der Dauer von findtime auftreten. |

| maxretry | maxretry ist die Anzahl der Fehlversuche, bevor eine IP gesperrt wird. Der Standardwert ist auf fünf eingestellt, was für die meisten Benutzer ausreichend sein sollte. |

Nachdem Sie die Konfigurationen angepasst haben, speichern Sie die Datei und schließen den Editor.

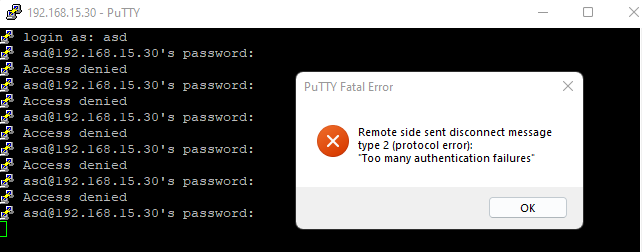

Test – Mehrfache Falschanmeldungen

Ab jetzt bin ich 10 Minuten für weitere Anmeldungen blockiert!

Weitere nütze Tipps